|

Theo FBI, các nạn nhân trong đợt tấn công mạng lần này đã trả số tiền 7.064 bảng Anh (qua giao dịch tiền ảo Bitcoin) nhằm lấy lại số dữ liệu bị mã hóa. Các giao dịch Bitcoin được ghi lại cho thấy đã có 36 lượt thanh toán cho địa chỉ của nhóm hacker chỉ 2 ngày sau khi cuộc tấn công nổ ra.

Tuy nhiên, nạn nhân không nhận được bất kỳ sự hỗ trợ nào từ nhóm hacker đứng đằng sau mã độc Petya.

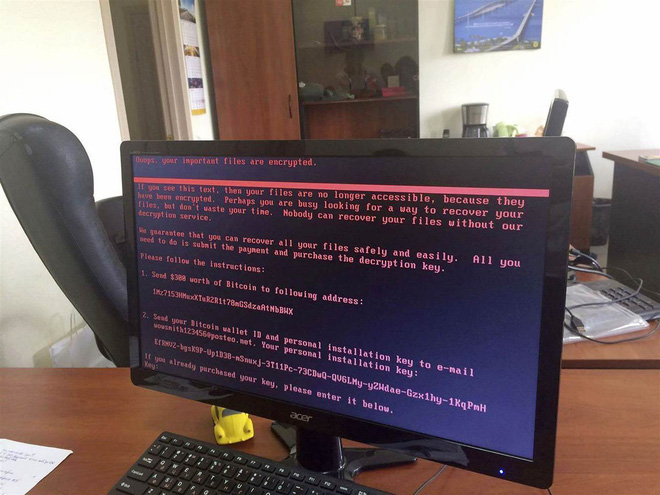

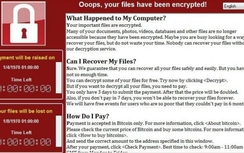

Các nạn nhân đã chụp ảnh màn hình tin nhắn hiển thị trên máy tính của họ, với nội dung hướng dẫn thanh toán 300 USD tới một địa chỉ ví điện tử nhận loại tiền này. Họ cũng được yêu cầu gửi định danh ví Bitcoin của mình cùng mã cài đặt cái nhân do chính mã độc này tạo ra tới một địa chỉ email được chỉ định. Việc này nhằm xác minh người đã trả tiền để được giải mã, từ đó nhóm hacker có thể cung cấp cách khôi phục dữ liệu cho từng nạn nhân. Và dù đã thực hiện đầy đủ các bước trên, không ai trong số các nạn nhân nhận được cách khôi phục dữ liệu.

|

Dù đã chuyển tiền cho hacker nhưng người bị hại vẫn không thể nào khôi phục được dữ liệu của mình. |

Và bất ngờ là theo thông báo từ nhà cung cấp dịch vụ email mà nhóm hacker sử dụng thì họ đã chặn mọi truy cập đến địa chỉ hòm thư điện tử mà nhóm hacker này cung cấp cho người dùng. Theo thông báo từ nhà cung cấp email, người dùng không thể gửi email đến đây và nhóm hacker cũng không thể truy cập được dịch vụ. Điều này đồng nghĩa nhóm đứng sau mã độc Petya không thể biết được ai đã trả tiền cho mình và cũng chẳng thể nào cung cấp được chìa khóa giải mã cần thiết cho từng nạn nhân.

Trước đó, vào ngày 28/6, Cục An toàn Thông tin cho biết Petya có cách hoạt động rất khác so với các biến thể Ransomware khác. Petya khi lây nhiễm vào máy tính sẽ không mã hóa từng tập tin, mà thực hiện mã hóa Bảng File (Master File Table – MFT, chứa thông tin về tất cả các tập tin và thư mục trong phân vùng) và thay thế Master Boot Record của máy tính bằng tập tin độc hại để hiển thị thông tin đòi tiền chuộc. Do vậy máy tính người dùng sẽ không thể khởi động được khi bị nhiễm mã độc này.

Một số hòm thư điện tử dùng để phát tán mã độc Petya:

wowsmith123456@posteo.net

iva76y3pr@outlook.com

carmellar4hegp@outlook.com

amanda44i8sq@outlook.com

Khi lây nhiễm máy tính có kết nối mạng đến một số địa chỉ: 185.165.29.78; 84.200.16.242; 111.90.139.247; 95.141.115.108

Cục An toàn thông tin đề nghị các cơ quan, tổ chức tăng cường các biện pháp bảo đảm an toàn thông tin để giảm thiểu nguy cơ từ mã độc Petya như sau:

- Kiểm tra và bảo đảm các máy tính trong hệ thống mạng đã vá các bản vá bảo mật, đặc biệt là MS17-010, CVE 2017-0199;

- Chặn toàn bộ kết nối liên quan đến dịch vụ SMB (445/137/138/139) từ ngoài Internet;

- Vô hiệu hóa WMIC (Windows Management Instrumentation Command-line);

- Không truy cập vào các liên kết lạ, cảnh giác cao khi mở các tập tin đính kèm trong thư điện tử;

- Sao lưu các dữ liệu quan trọng thường xuyên vào các thiết bị lưu trữ riêng biệt;

- Cập nhật phần mềm diệt virus;

- Tắt dịch vụ SMB trên tất cả cả các máy trong mạng LAN (nếu không cần thiết) ;

- Tạo tệp tin " C:Windowsperfc " để ngăn ngừa nhiễm ransomware. Đây là tập tin mã độc kiểm tra trước thực hiện các hành vi độc hại trên máy tính.

Khi triển khai các nội dung nêu trên, trong trường hợp cần thiết, Quý đơn vị có thể liên hệ với Cục An toàn thông tin, số điện thoại: 04.3943.6684, thư điện tử ais@mic.gov.vn để được phối hợp, hỗ trợ.

Bình luận bài viết (0)

Gửi bình luận